Getty Images

Beveiligingsbedrijf Pradeo zei dat een nep-app voor twee-factor-authenticatie die heimelijk ongeveer 10.000 keer van Google Play is gedownload, een bekende trojan voor bankfraude heeft geïnstalleerd die geïnfecteerde telefoons doorzocht op financiële gegevens en andere persoonlijke informatie.

2FA gecertificeerd Live streaming op Google Play is gestart Twee weken geleden deed het alsof het een alternatief was voor legitieme 2FA-apps van google-browserEn Twilioen andere vertrouwde bedrijven. Sterker nog, onderzoekers van het beveiligingsbedrijf Pradeo Hij zei op donderdagDe app steelt persoonlijke gegevens van gebruikersapparaten en gebruikt deze om te bepalen of geïnfecteerde telefoons een banktrojan moeten downloaden en installeren waarvan bekend is dat deze in het verleden duizenden telefoons infecteert.

adelaars vliegen

Ontdek het vorig jaar Door beveiligingsbedrijf ThreatFabric is Vultur een geavanceerd stuk Android-malware. Een van de vele innovaties is het gebruik van een echte implementatie van een VNC-toepassing voor het delen van schermen om de schermen van geïnfecteerde apparaten te spiegelen, zodat aanvallers in realtime inloggegevens en andere gevoelige gegevens van bank- en financiële toepassingen kunnen verkrijgen.

Om 2FA Authenticator er echt uit te laten zien, zijn de ontwikkelaars begonnen met: Dit is een legitiem voorbeeld Van de open source Aegis-authenticatie-app. Analyse van de malware toont aan dat deze daadwerkelijk is geprogrammeerd om de authenticatieservice te leveren waarvoor deze is geadverteerd.

Achter de schermen verzamelde de eerste fase van 2FA Authenticator echter een lijst van de apps die op het apparaat waren geïnstalleerd, evenals de geolocatie van het apparaat. De app zal ook het Android-vergrendelingsscherm uitschakelen, apps van derden downloaden als “updates” en andere interfaces van mobiele apps overlappen om gebruikers in verwarring te brengen.

Als de getroffen telefoons zich op de juiste locaties bevinden en de juiste apps erop zijn geïnstalleerd, installeert de tweede fase van 2FA Authenticator Vultur, die uiteindelijk is geprogrammeerd om schermen van Android-apparaten op te nemen wanneer een van de 103 bank-, financiële of cryptocurrency-apps lopen.

Bradio zei dat de 2FA Authenticator-app op 12 januari live ging, bedrijfsonderzoekers vertelden Google dat de app op 26 januari kwaadaardig was en dat Google deze ongeveer 12 uur later verwijderde. Twee weken lang was het beschikbaar op Play en werd de app door ongeveer 10.000 gebruikers geïnstalleerd. Het is niet duidelijk of Google een van hen heeft laten weten dat de beveiligingsapp die ze dachten te krijgen in feite een bankfraudetrojan was.

Later waren er rode vlaggen die ervaren Android-gebruikers konden ontdekken dat 2FA Authenticator kwaadaardig was. De belangrijkste daarvan was het enorme aantal en de breedte van de vereiste systeemmachtigingen. Onder hen waren:

- android.permission.QUERY_ALL_PACKAGES

- android.permission.SYSTEM_ALERT_WINDOW

- android.permission.REQUEST_INSTALL_PACKAGES

- android.permission.INTERNET

- android.permission.FOREGROUND_SERVICE

- android.permission.RECEIVE_BOOT_COMPLETED

- android.permission.DISABLE_KEYGUARD

- android.permission.WAKE_LOCK

De officiële open source Aegis-app-code vereist geen van deze machtigingen. App-downloads die als updates verschijnen, kunnen een ander veelbetekenend teken zijn dat er iets mis is met 2FA Authenticator.

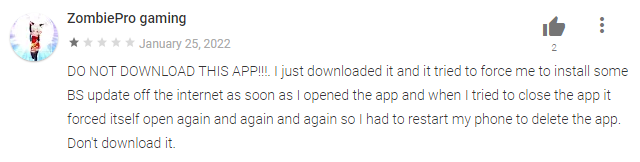

2FA Authenticator-beoordeling van een Google Play-gebruiker.

radio-

Een e-mail waarin om commentaar werd gevraagd van het door de ontwikkelaar vermelde Google Play-adres, werd niet onmiddellijk beantwoord. Dezelfde kwaadaardige 2FA Authenticator-app blijft beschikbaar op markten van derden hierEn hier, En hier. Google-vertegenwoordigers waren niet onmiddellijk beschikbaar voor commentaar.

“Proud coffee guru. Web pioneer. Internet expert. Social media specialist.”